[更新履歴]

2025/9/12 ブログ公開

2025/11/25 代替機能に関する追記

こんにちは、Azure Monitoring チームの徳田です。

仮想マシン クライアント データを Event Hubs と Storage に送信する (プレビュー)

目次

概要 Azure Monitor Agent (AMA) を使用することで、仮想マシン (VM) から収集したデータを Event Hub やストレージ アカウントに直接データを送信できます。

本ブログでは、以下弊社公開情報に記載の内容を含め、当該機能の利用手順およびログが収集できない場合の主なトラブルシューティング方法についてご紹介します。

仮想マシン クライアント データを Event Hubs と Storage に送信する (プレビュー)

※ 本機能は 2025 年 9 月時点でパブリック プレビュー段階となっております。

前提条件 以降の手順を実行する前に、以下をご確認ください。

送信先となる Event Hub または Storage Account がある。

ログ収集対象となる VM がある。

ログ収集対象となる VM にマネージド ID (システム割り当てまたはユーザー割り当て) が割り当てられている。

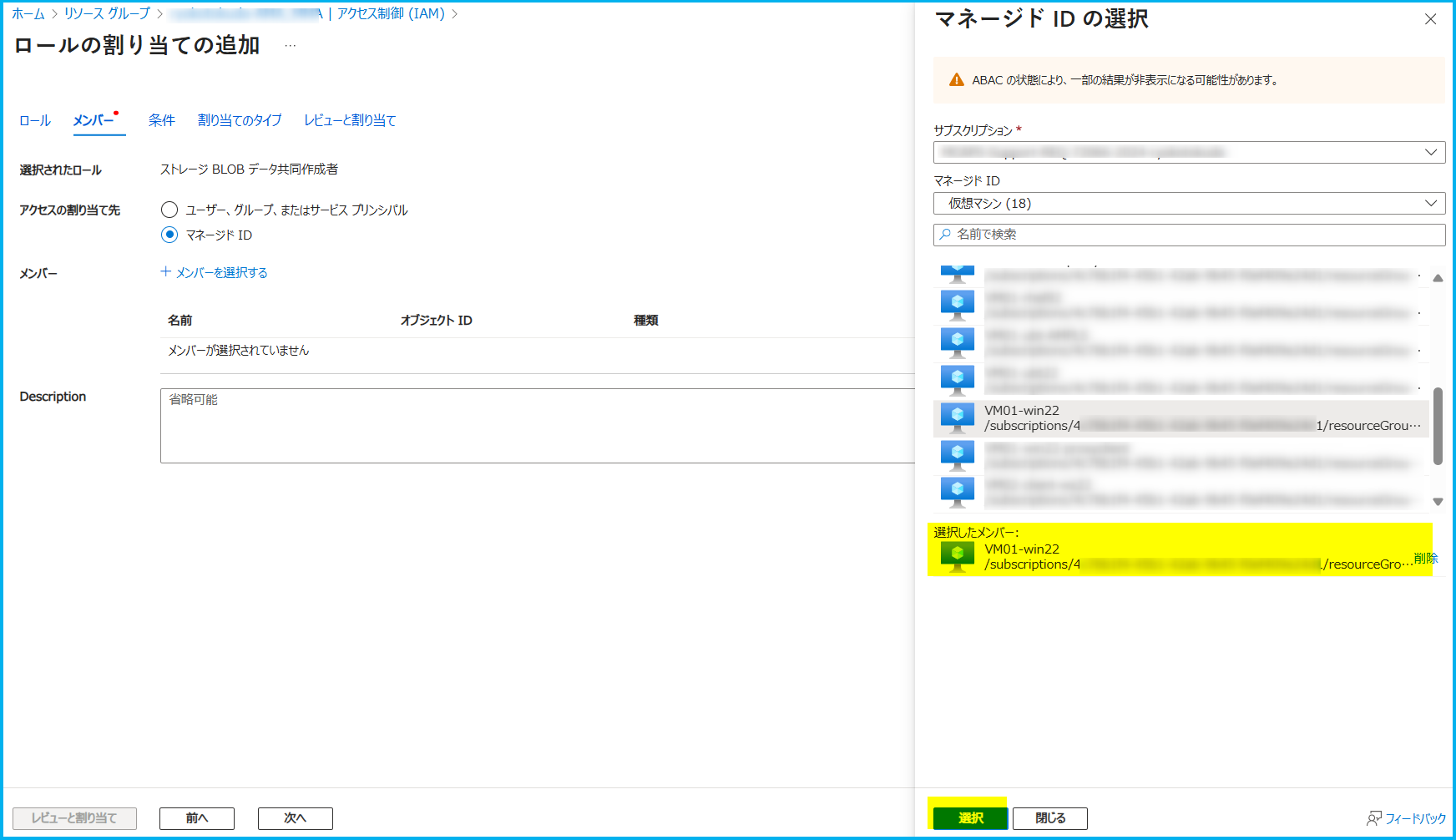

手順 1. VM のマネージド ID への必要なロールの割り当て 必要なロールの確認 AMA が Event Hub やストレージ アカウントにデータを送信するために、VM に割り当てられているマネージド ID に適切なロールを割り当てる必要があります。

各宛先へのログ収集に必要なロールは以下の通りです。

宛先

必要な組み込みロール

ストレージ テーブル

Storage Table Data Contributor (ストレージ テーブル データ共同作成者)

ストレージ BLOB

Storage Blob Data Contributor (ストレージ BLOB データ共同作成者)

Event Hub

Azure Event Hubs Data Sender (Azure Event Hubs のデータ送信者)

ロールの割り当て手順 1-1. Azure portal でロールを割り当てる宛先またはその宛先を含むスコープ (リソース グループやサブスクリプション) を開きます。

※ 上記の通り、マネージド ID ごとにロールを付与する必要があるため、多数台の VM で当該機能を利用される場合は、ユーザー割り当てマネージド ID のご利用が効果的です。

1-6.

2. データ収集ルール (DCR) の作成 DCR で、どのデータをどこに送信するかを定義します。

重要

既存の DCR (Log Analytics ワークスペースや Azure Monitor Metrics に収集するための DCR) と、当該機能を利用するための DCR は分けてご用意ください。

以下弊社公開情報にて、Windows および Linux 用の ARM テンプレートのサンプルをご紹介しております。

仮想マシン クライアント データを Event Hubs と Storage に送信する (プレビュー) | データ収集ルールを作成する

参考 : ARM テンプレートの詳細な記述方法については、以下弊社公開情報も併せてご参照ください。Microsoft.Insights dataCollectionRules

3. VM と DCR の関連付け 作成した DCR と VM を関連付けます。

3-1. AMA インストール済みの場合 以下の順番で進めてください。

Azure Monitor エージェントの認証設定

データ収集ルール (DCR) と VM の関連付けのデプロイ

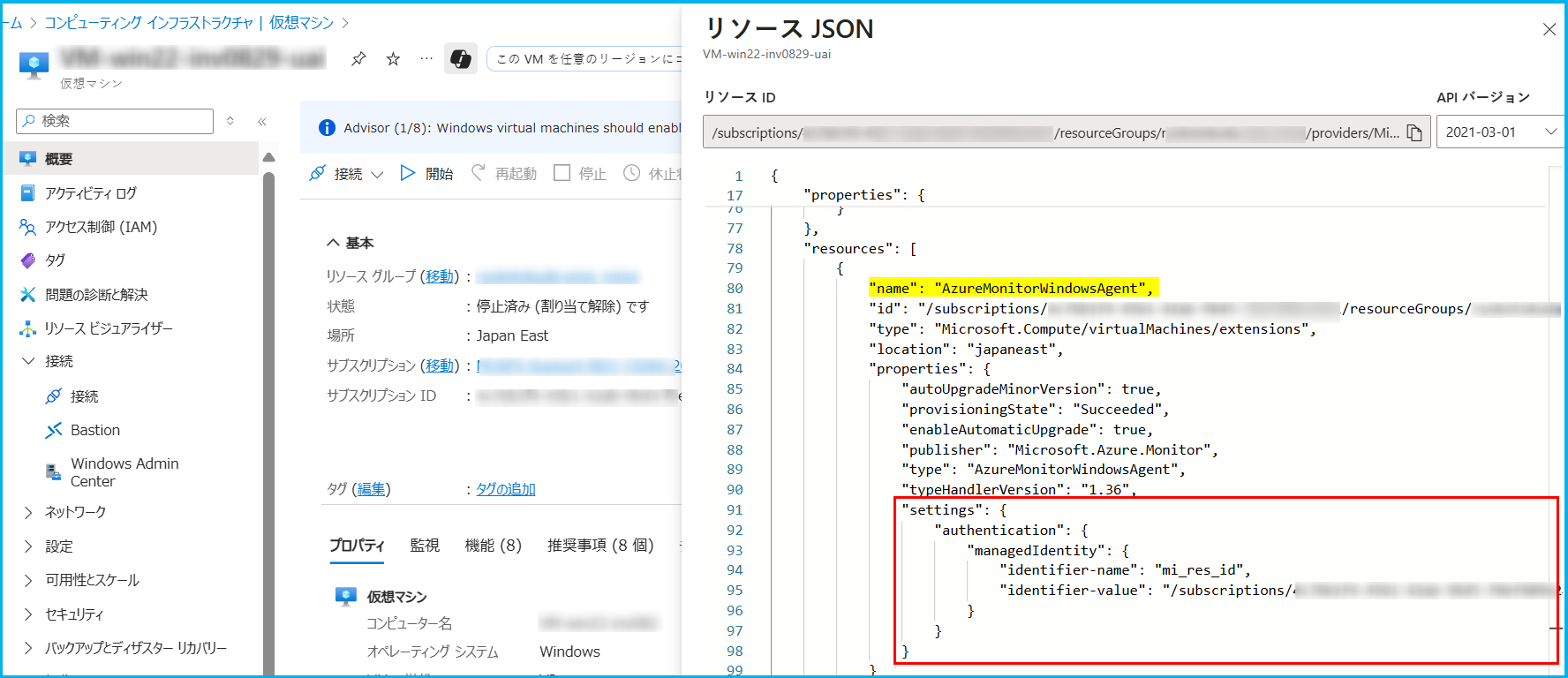

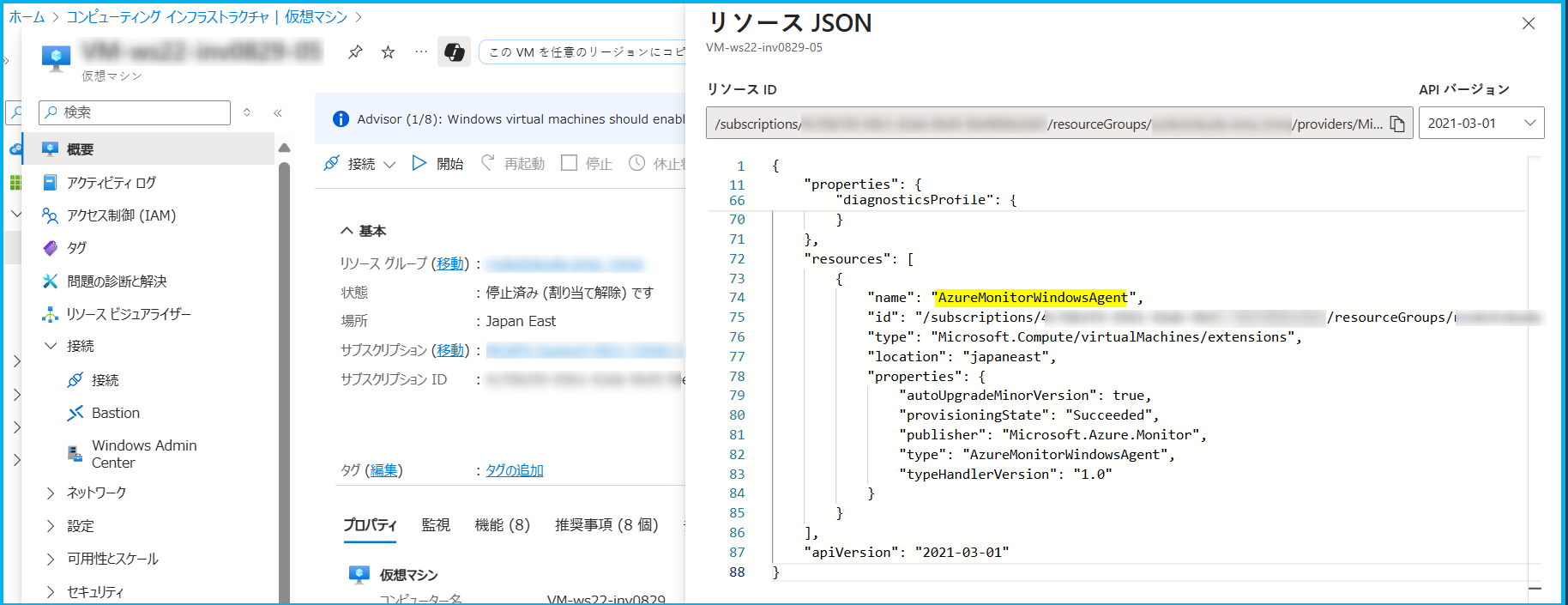

3-1-1. Azure Monitor エージェントの認証設定 はじめに、Azure Monitor エージェントに認証情報が設定されている必要があります。

(ユーザー割り当てマネージド ID での認証設定が行われている場合の例)

(認証設定が追加されていない場合の例)

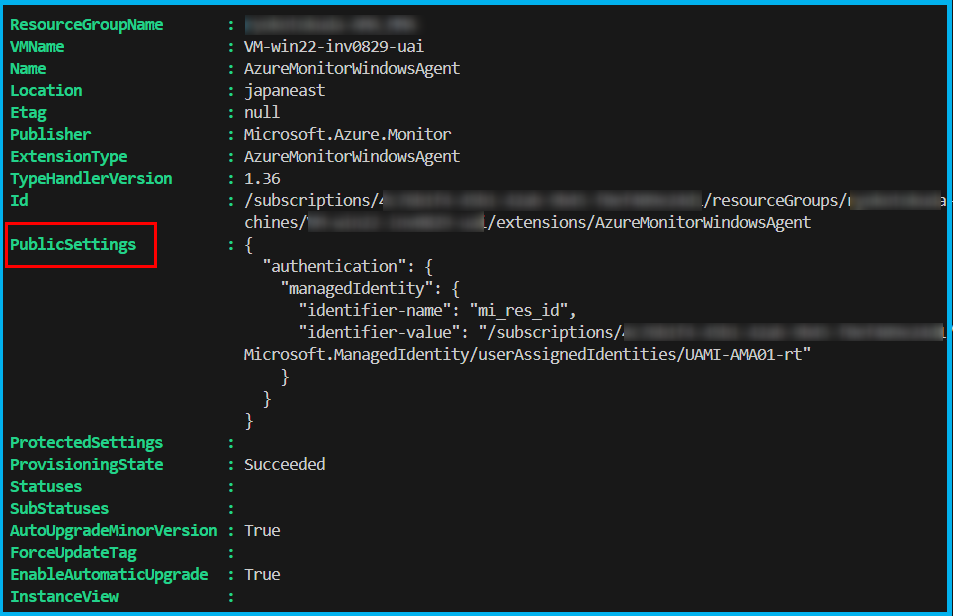

また、以下のコマンドでも確認が可能です。

1 2 3 4 Get-AzVMExtension ` -ResourceGroupName <リソース グループ名> ` -VMName <VM 名> ` -Name "<拡張機能名>" # AzureMonitorWindowsAgent や AzureMonitorLinuxAgent

(ユーザー割り当てマネージド ID での認証設定が行われている場合の例)

認証情報が追加されていない場合は、ログ収集元の VM が使用しているマネージド ID の種類に合わせ、認証情報を設定してください。

ユーザー割り当てマネージド ID を使用する場合 (Windows)

1 2 3 4 5 6 7 8 9 10 Set-AzVMExtension ` -Name AzureMonitorWindowsAgent ` -ExtensionType AzureMonitorWindowsAgent ` -Publisher Microsoft.Azure.Monitor ` -ResourceGroupName <リソース グループ名> ` -VMName <VM 名> ` -Location <リージョン名> ` -TypeHandlerVersion <バージョン> ` -EnableAutomaticUpgrade $true ` -SettingString '{"authentication": {"managedIdentity": {"identifier-name": "mi_res_id", "identifier-value": "<ユーザー割り当てマネージド ID のリソース ID>"}}}'

システム割り当てマネージド ID を使用する場合 (Windows)

1 2 3 4 5 6 7 8 9 10 Set-AzVMExtension ` -Name AzureMonitorWindowsAgent ` -ExtensionType AzureMonitorWindowsAgent ` -Publisher Microsoft.Azure.Monitor ` -ResourceGroupName <リソース グループ名> ` -VMName <VM 名> ` -Location <リージョン名> ` -TypeHandlerVersion <バージョン> ` -EnableAutomaticUpgrade $true ` -SettingString '{"authentication": {"managedIdentity": {"identifier-name": "client_id", "identifier-value": "<アプリケーション ID>"}}}'

※ Linux の場合は、-Name AzureMonitorLinuxAgent, -ExtensionType AzureMonitorLinuxAgent とご変更ください。サブスクリプション ID とリソース ID の確認について

※ 上記コマンドの <アプリケーション ID> の箇所は、以下の方法で確認可能です。

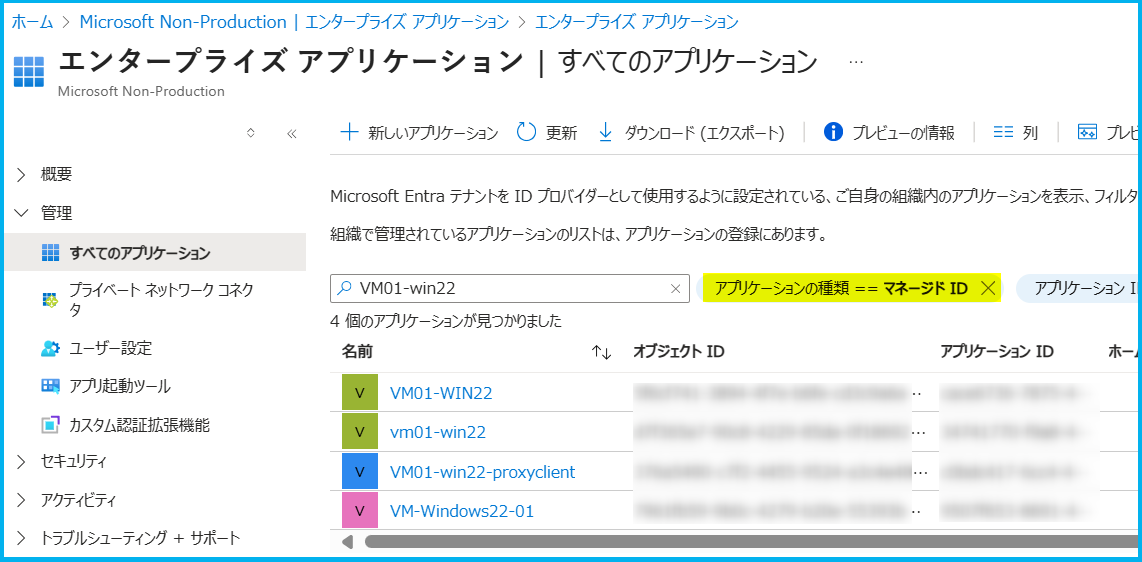

Azure portal で “Entra ID” を検索し、[エンタープライズ アプリケーション] を開きます。

[管理] > [すべてのアプリケーション] を開き、”アプリケーションの種類” を “マネージド ID” でフィルタリングします。

確認対象のマネージド ID が割り当てられている VM 名を検索し、押下してください。

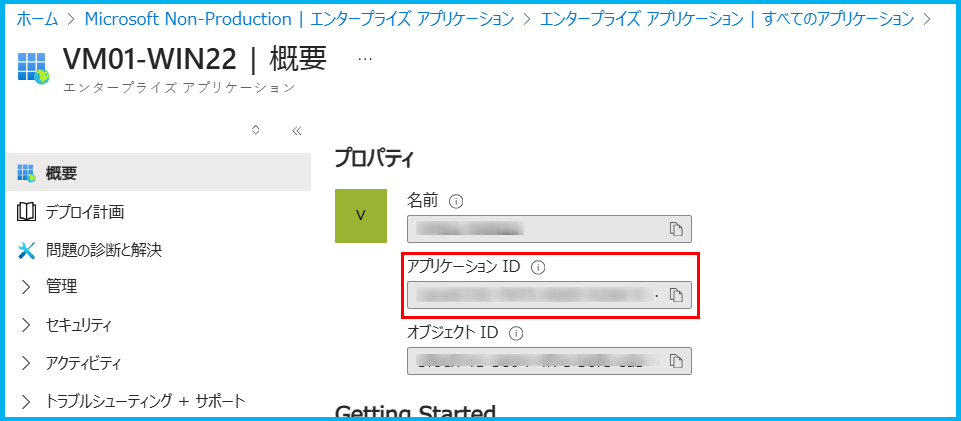

“アプリケーション ID” に表示されている値をご確認ください。

3-1-2. データ収集ルール (DCR) と VM の関連付けのデプロイ Azure Monitor エージェントの認証情報の設定が完了したら、ARM テンプレートを使用して DCR と VM の関連付けをデプロイしてください。

サンプル ARM テンプレート

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 { "$schema" : "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#" ,"contentVersion" : "1.0.0.0" ,"parameters" : { "vmName" : { "defaultValue" : "[concat(resourceGroup().name, 'vm')]" , "type" : "String" }, "dataCollectionRulesName" : { "defaultValue" : "[concat(resourceGroup().name, 'DCR')]" , "type" : "String" , "metadata" : { "description" : "Data Collection Rule Name" } }, "dcraName" : { "type" : "string" , "defaultValue" : "[concat(uniquestring(resourceGroup().id), 'DCRLink')]" , "metadata" : { "description" : "Name of the association." } } }, "resources" : [ { "type" : "Microsoft.Compute/virtualMachines/providers/dataCollectionRuleAssociations" , "name" : "[concat(parameters('vmName'),'/microsoft.insights/', parameters('dcraName'))]" , "apiVersion" : "2021-04-01" , "properties" : { "description" : "Association of data collection rule. Deleting this association will break the data collection for this virtual machine." , "dataCollectionRuleId" : "[resourceID('Microsoft.Insights/dataCollectionRules',parameters('dataCollectionRulesName'))]" } } ] }

3-2. AMA 未インストールの場合 以下サンプルのような ARM テンプレートをデプロイすることで、DCR と VM の関連付けと、VM への Azure Monitor エージェントのインストールを両方行うことができます。

ユーザー割り当てマネージド ID を使用する場合 - Windows の場合

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 { "$schema" : "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#" ,"contentVersion" : "1.0.0.0" ,"parameters" : { "vmName" : { "defaultValue" : "[concat(resourceGroup().name, 'vm')]" , "type" : "String" }, "location" : { "type" : "string" , "defaultValue" : "[resourceGroup().location]" , "metadata" : { "description" : "Location for all resources." } }, "dataCollectionRulesName" : { "defaultValue" : "[concat(resourceGroup().name, 'DCR')]" , "type" : "String" , "metadata" : { "description" : "Data Collection Rule Name" } }, "dcraName" : { "type" : "string" , "defaultValue" : "[concat(uniquestring(resourceGroup().id), 'DCRLink')]" , "metadata" : { "description" : "Name of the association." } }, "identityName" : { "type" : "string" , "metadata" : { "description" : "Name of User-assigned Managed Identity" } } }, "resources" : [ { "type" : "Microsoft.Compute/virtualMachines/providers/dataCollectionRuleAssociations" , "name" : "[concat(parameters('vmName'),'/microsoft.insights/', parameters('dcraName'))]" , "apiVersion" : "2021-04-01" , "properties" : { "description" : "Association of data collection rule. Deleting this association will break the data collection for this virtual machine." , "dataCollectionRuleId" : "[resourceID('Microsoft.Insights/dataCollectionRules',parameters('dataCollectionRulesName'))]" } }, { "type" : "Microsoft.Compute/virtualMachines/extensions" , "name" : "[concat(parameters('vmName'), '/AzureMonitorWindowsAgent')]" , "apiVersion" : "2020-06-01" , "location" : "[parameters('location')]" , "dependsOn" : [ "[resourceId('Microsoft.Compute/virtualMachines/providers/dataCollectionRuleAssociations', parameters('vmName'), 'Microsoft.Insights', parameters('dcraName'))]" ], "properties" : { "publisher" : "Microsoft.Azure.Monitor" , "type" : "AzureMonitorWindowsAgent" , "typeHandlerVersion" : "1.0" , "autoUpgradeMinorVersion" : true , "settings" : { "authentication" : { "managedIdentity" : { "identifier-name" : "mi_res_id" , "identifier-value" : "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',parameters('identityName'))]" } } } } } ] }

- Linux の場合

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 { "$schema" : "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#" ,"contentVersion" : "1.0.0.0" ,"parameters" : { "vmName" : { "defaultValue" : "[concat(resourceGroup().name, 'vm')]" , "type" : "String" }, "location" : { "type" : "string" , "defaultValue" : "[resourceGroup().location]" , "metadata" : { "description" : "Location for all resources." } }, "dataCollectionRulesName" : { "defaultValue" : "[concat(resourceGroup().name, 'DCR')]" , "type" : "String" , "metadata" : { "description" : "Data Collection Rule Name" } }, "dcraName" : { "type" : "string" , "defaultValue" : "[concat(uniquestring(resourceGroup().id), 'DCRLink')]" , "metadata" : { "description" : "Name of the association." } }, "identityName" : { "type" : "string" , "metadata" : { "description" : "Name of User-assigned Managed Identity" } } }, "resources" : [ { "type" : "Microsoft.Compute/virtualMachines/providers/dataCollectionRuleAssociations" , "name" : "[concat(parameters('vmName'),'/microsoft.insights/', parameters('dcraName'))]" , "apiVersion" : "2021-04-01" , "properties" : { "description" : "Association of data collection rule. Deleting this association will break the data collection for this virtual machine." , "dataCollectionRuleId" : "[resourceID('Microsoft.Insights/dataCollectionRules',parameters('dataCollectionRulesName'))]" } }, { "type" : "Microsoft.Compute/virtualMachines/extensions" , "name" : "[concat(parameters('vmName'), '/AzureMonitorLinuxAgent')]" , "apiVersion" : "2020-06-01" , "location" : "[parameters('location')]" , "dependsOn" : [ "[resourceId('Microsoft.Compute/virtualMachines/providers/dataCollectionRuleAssociations', parameters('vmName'), 'Microsoft.Insights', parameters('dcraName'))]" ], "properties" : { "publisher" : "Microsoft.Azure.Monitor" , "type" : "AzureMonitorLinuxAgent" , "typeHandlerVersion" : "1.0" , "autoUpgradeMinorVersion" : true , "settings" : { "authentication" : { "managedIdentity" : { "identifier-name" : "mi_res_id" , "identifier-value" : "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',parameters('identityName'))]" } } } } } ] }

システム割り当てマネージド ID を使用する場合 - Windows の場合

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 { "$schema" : "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#" ,"contentVersion" : "1.0.0.0" ,"parameters" : { "vmName" : { "defaultValue" : "[concat(resourceGroup().name, 'vm')]" , "type" : "String" }, "location" : { "type" : "string" , "defaultValue" : "[resourceGroup().location]" , "metadata" : { "description" : "Location for all resources." } }, "dataCollectionRulesName" : { "defaultValue" : "[concat(resourceGroup().name, 'DCR')]" , "type" : "String" , "metadata" : { "description" : "Data Collection Rule Name" } }, "dcraName" : { "type" : "string" , "defaultValue" : "[concat(uniquestring(resourceGroup().id), 'DCRLink')]" , "metadata" : { "description" : "Name of the association." } }, "applicationId" : { "type" : "string" , "metadata" : { "description" : "System Assigned Managed Identity" } } }, "resources" : [ { "type" : "Microsoft.Compute/virtualMachines/providers/dataCollectionRuleAssociations" , "name" : "[concat(parameters('vmName'),'/microsoft.insights/', parameters('dcraName'))]" , "apiVersion" : "2021-04-01" , "properties" : { "description" : "Association of data collection rule. Deleting this association will break the data collection for this virtual machine." , "dataCollectionRuleId" : "[resourceID('Microsoft.Insights/dataCollectionRules',parameters('dataCollectionRulesName'))]" } }, { "type" : "Microsoft.Compute/virtualMachines/extensions" , "name" : "[concat(parameters('vmName'), '/AzureMonitorWindowsAgent')]" , "apiVersion" : "2020-06-01" , "location" : "[parameters('location')]" , "dependsOn" : [ "[resourceId('Microsoft.Compute/virtualMachines/providers/dataCollectionRuleAssociations', parameters('vmName'), 'Microsoft.Insights', parameters('dcraName'))]" ], "properties" : { "publisher" : "Microsoft.Azure.Monitor" , "type" : "AzureMonitorWindowsAgent" , "typeHandlerVersion" : "1.0" , "autoUpgradeMinorVersion" : true , "settings" : { "authentication" : { "managedIdentity" : { "identifier-name" : "client_id" , "identifier-value" : "parameters('applicationId')" } } } } } ] }

- Linux の場合

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 { "$schema" : "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#" ,"contentVersion" : "1.0.0.0" ,"parameters" : { "vmName" : { "defaultValue" : "[concat(resourceGroup().name, 'vm')]" , "type" : "String" }, "location" : { "type" : "string" , "defaultValue" : "[resourceGroup().location]" , "metadata" : { "description" : "Location for all resources." } }, "dataCollectionRulesName" : { "defaultValue" : "[concat(resourceGroup().name, 'DCR')]" , "type" : "String" , "metadata" : { "description" : "Data Collection Rule Name" } }, "dcraName" : { "type" : "string" , "defaultValue" : "[concat(uniquestring(resourceGroup().id), 'DCRLink')]" , "metadata" : { "description" : "Name of the association." } }, "applicationId" : { "type" : "string" , "metadata" : { "description" : "System Assigned Managed Identity" } } }, "resources" : [ { "type" : "Microsoft.Compute/virtualMachines/providers/dataCollectionRuleAssociations" , "name" : "[concat(parameters('vmName'),'/microsoft.insights/', parameters('dcraName'))]" , "apiVersion" : "2021-04-01" , "properties" : { "description" : "Association of data collection rule. Deleting this association will break the data collection for this virtual machine." , "dataCollectionRuleId" : "[resourceID('Microsoft.Insights/dataCollectionRules',parameters('dataCollectionRulesName'))]" } }, { "type" : "Microsoft.Compute/virtualMachines/extensions" , "name" : "[concat(parameters('vmName'), '/AzureMonitorLinuxAgent')]" , "apiVersion" : "2020-06-01" , "location" : "[parameters('location')]" , "dependsOn" : [ "[resourceId('Microsoft.Compute/virtualMachines/providers/dataCollectionRuleAssociations', parameters('vmName'), 'Microsoft.Insights', parameters('dcraName'))]" ], "properties" : { "publisher" : "Microsoft.Azure.Monitor" , "type" : "AzureMonitorLinuxAgent" , "typeHandlerVersion" : "1.0" , "autoUpgradeMinorVersion" : true , "settings" : { "authentication" : { "managedIdentity" : { "identifier-name" : "client_id" , "identifier-value" : "parameters('applicationId')" } } } } } ] }

トラブルシューティング 当該機能によるログ収集が行われない場合のよくある要因は以下です。

適切なロールがマネージド ID に付与されていない 1. VM のマネージド ID への必要なロールの割り当て に記載の通り、VM のマネージド ID に、宛先に応じたロールを付与する必要があります。

(ストレージ アカウントのロールの割り当て一覧の例)

必要なロールがマネージド ID に割り当てられていなかった場合は、1. VM のマネージド ID への必要なロールの割り当て を参照の上、ロールの割り当てを行ってください。

Azure Monitor エージェントに認証設定が行われていない Azure Monitor エージェントの認証設定 を参照の上、認証設定されているかの確認、およびされていない場合は設定の追加を実施してください。

ログの収集が開始していない/ログが出力されていない

まとめ Azure Monitor Agent (AMA) を使用し、従来の WAD/LAD に代わって VM のデータをEvent Hub や Storage Account に送信する方法についてご紹介しました。

※本情報の内容(添付文書、リンク先などを含む)は、作成日時点でのものであり、予告なく変更される場合があります。